Cybersecurity in GrIT

door kolonel Cees Verdonk i.s.m. Lkol Frits Snels.

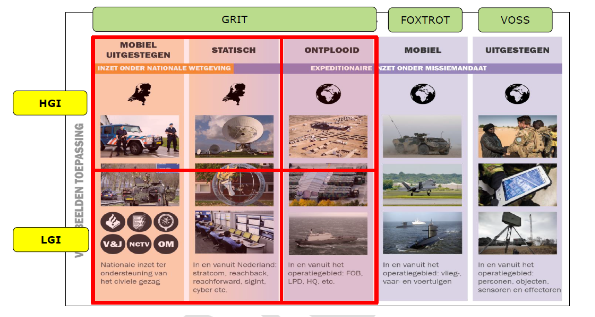

Tot op heden maakt Defensie veelal gebruik van verouderde IT-netwerken en systemen. Daarom is

Defensie gestart met het Programma Grensverleggende IT (GrIT) om de zogenaamde IT-

infrastructuur voor met name het statische en ontplooide optreden te vernieuwen; denk

bijvoorbeeld aan de vervanging van MULAN en TITAAN. Het programma wordt door JIVC uitgevoerd

in samenwerking met een civiel consortium, Athena.

Belangrijk onderdeel van het programma is de bescherming van de informatie op de nieuwe IT tegen

cyberaanvallen. Daarom zijn de beveiligingseisen al bij het ontwerp meegenomen, ofwel Security by

Design. Deze eisen zijn gebaseerd op het Defensie BeveiligingsBeleid en verwerkt in de verschillende

bouwblokken van GrIT. Deze securityblokken lopen als een satéprikker door alle andere

bouwblokken van het Programma GrIT heen.

Belangrijke securitycomponenten zijn onder meer:

– De GrIT-infrastuctuur wordt fysiek gebouwd op Defensielocaties

– Identity & Access

– Segmentatie

– Encryptie

– Security Monitoring & Response

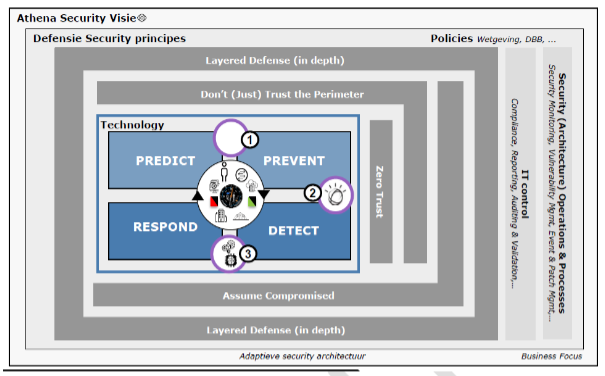

GrIT gaat daarbij zoveel mogelijk uit van het Zero Trust-principe en van meerdere

beveiligingsmaatregelen die elkaar overlappen (layered defense).

Dat betekent feitelijk dat gebruikers van het IT-systeem by design worden ‘gewantrouwd’. De

gebruiker zal continu aan het IT-systeem moeten bewijzen wie hij is en krijgt alleen de autorisaties en

toegang tot informatie die hij/zij echt nodig heeft voor haar werkzaamheden (ook wel least

priviledge). Door compartimentering van de netwerken (segmentatie) kunnen ongeautoriseerde

gebruikers niet meer over het netwerk ‘zwerven’ zoals dat nu op MULAN mogelijk is. Daarnaast

wordt informatie zoveel mogelijk vercijferd en is alleen leesbaar voor bevoegde gebruikers.

Daarnaast wordt het gebruik van de GrIT-netwerken op verschillende wijzen in de gaten gehouden

zoals de monitoring van netwerkverkeer, de logdata van applicaties, bewerking van belangrijke

bestanden (bijvoorbeeld: worden belangrijke bestanden ineens gewist en door wie?) en worden de

processen op de werkstations en servers bewaakt (end point detectie). Met end point Detectie is het

bijvoorbeeld mogelijk om de start van een ransomware-aanval tijdig te ontdekken voordat deze zich

over het netwerk verspreidt.

Indien noodzakelijk kan het personeel van het Security Operations Centrum direct ingrijpen samen

met de netwerkbeheerders en in overleg met de commandant. Het is ook mogelijk om

responsemaatregelen automatisch uit te voeren (automated response).

Omdat de ontwikkelingen in de IT- en cyberwereld snel gaan, is het noodzakelijk dat ook de

beveiligingseisen continu kunnen worden aangepast en worden ingebed in de nieuwe IT-systemen

zodat deze systemen altijd optimaal zijn beschermd. Dit blijkt in praktijk een lastig issue omdat op

basis van de initiële beveiligingseisen het zgn Technisch Ontwerp (TO) is opgesteld en daarop zijn de

contracten gebaseerd. Aanpassingen van de cybersecurity-eisen en innovatieve ontwikkelingen

hebben dus vaak financiële gevolgen en dat leidde nogal eens tot (verhitte) discussies over de

contractvoorwaarden. Hoewel de samenwerking over dit punt gelukkig beter verloopt dan in het

verleden, is het voor de veiligheid van de IT-systemen belangrijk dat Defensie en Athena elkaar hier

goed weten te vinden. Op de werkvloer zijn collega’s van Athena en van Defensie daarvan

doordrongen. Immers, juist met de gezamenlijke kennis van Athena en Defensie over cybersecurity

zijn we in staat om de informatie op de nieuwe IT-systemen goed te beschermen tegen

cyberaanvallen zodat de operationele eenheden hun missies cyberveilig kunnen uitvoeren.

De realisatie van GrIT en daarmee het op het gewenste peil brengen van de cybersecurity-inbedding

in de nieuwe IT van Defensie loopt helaas vertraging op. De betrokkenheid van DCSC via BR021 bij de

verdere realisatie is echter wel geborgd en geeft verder richting bij nog te maken keuzes. Bij de

diverse releases van GrIT zal dan ook afstemming met BR021 plaatsvinden om zeker te stellen dat bij

de oplevering van de nieuwe IT voor Defensie het DCSC, als centraal Security Operations Center, kan

blijven uitvoeren, zowel in de statische als ontplooide infrastructuur ten behoeve van Laag

Gerubriceerde en Hoog Gerubriceerde Informatie.

GrIT heeft op advies van de CIO-office Defensie de governance op het programma aangepast

waarmee meer operationele sturing mogelijk wordt. Het programma wordt getransformeerd naar

drie pijlers, waarbij pijler 1 GrIT naar het Deployed Domain moet brengen. Dit leidt tot de volgende

aanpak:

Pijler 1: Ontplooide (operationele) IT voor OpCo’s.

Pijler 2: IT voor JIVC tbv door JIVC te leveren IT-diensten.

Pijler 3: IT voor eindgebruikers.

Pijlers 2 en 3 leveren daarvoor input aan pijler 1.

Verder wordt de planning van GriT ook anders opgelopen. Er zal gewerkt gaan worden aan een

planning in 3 lagen:

Macroplanning met een doorkijk van 5 jaar

Mesoplanning met een doorkijk van 2 jaar

Microplanning met een doorkijk naar de komende, reeds geplande releases

Een en ander moet ertoe leiden dat de business behoeftes van de OPCO’s meer de drijvende factor

gaan worden voor de realisatie van de nieuwe IT voor Defensie, inclusief de benodigde cybersecurity

maatregelen. GrIT werkt daarbij releasematig, waarbij, in nauwe samenwerking met de 1GNC, de

OPCO’s voorzien gaan worden van de nieuwe IT voor Defensie, passend bij de operationele

behoeftes die dan gelden.